0x00

起因:

0x00

首先我们的学校认证的内网地址是 http://10.1.1.185 然后我打开火狐调试器,看到界面的源码

0x01

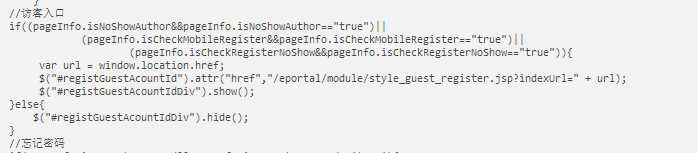

于是我就顺着这个地址打开 http://10.1.1.185/eportal/module/style_guest_register.jsp

结果发现:

看到这个验证码及其 low,于是尝试用火狐自带的抓包分析了下

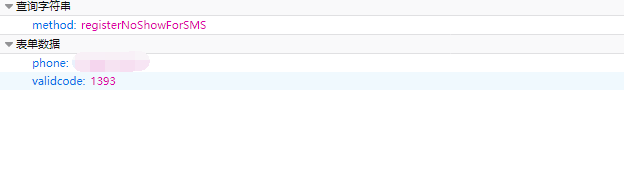

- 于是乎用 python 写了一个识别验证码的模块和一个简单的爬虫(代码不放出来了~逃)

- 刚开始,爬下来的验证码不行,无法完成验证

- 我那时候有点郁闷(主要是爬虫没写过几次~2333)

- 后面继续用火狐自带的抓包,分析了下获取验证码的接口,发现 header 里有个 Referer 这个参数,于是我就明白了。

最后的效果还是很给力的~配合 tesseract 还是很强力的~

最终的效果图:

Alipay

Alipay  Wechat

Wechat